dumplt内存取证工具

dumplt是一款免安装的绿色软件。一般用于把Windows内存以镜像的形式保存下来,用于后续的取证工作。

下载地址:链接:https://pan.baidu.com/s/1Ms4FcqzK7Vp1bHwe10Uapw 提取码:m5lp

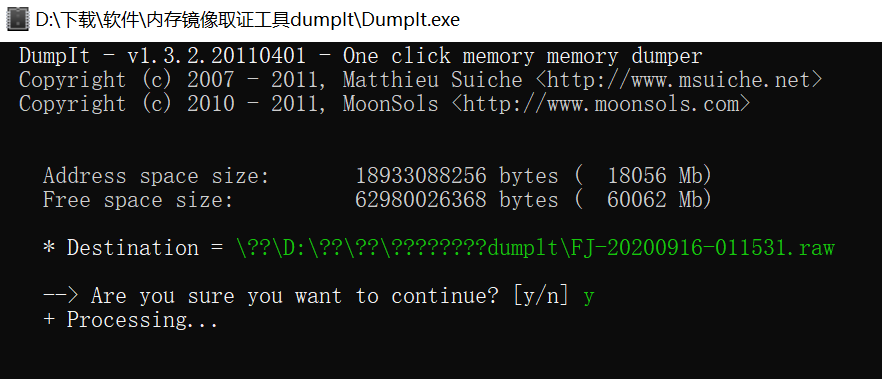

1. 下载下来后:直接双击运行 exe 文件,输入 y 并回车,把当前的内存信息保存为raw格式的镜像:

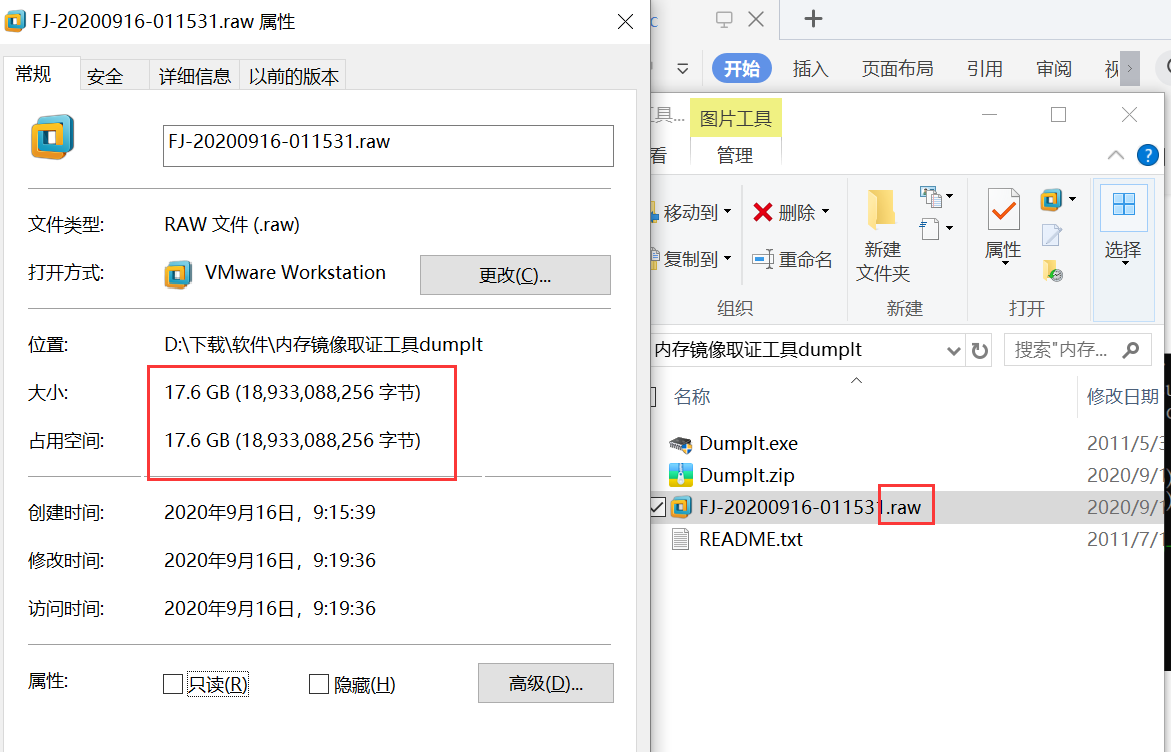

2. 生成一个10G-20G的镜像文件:

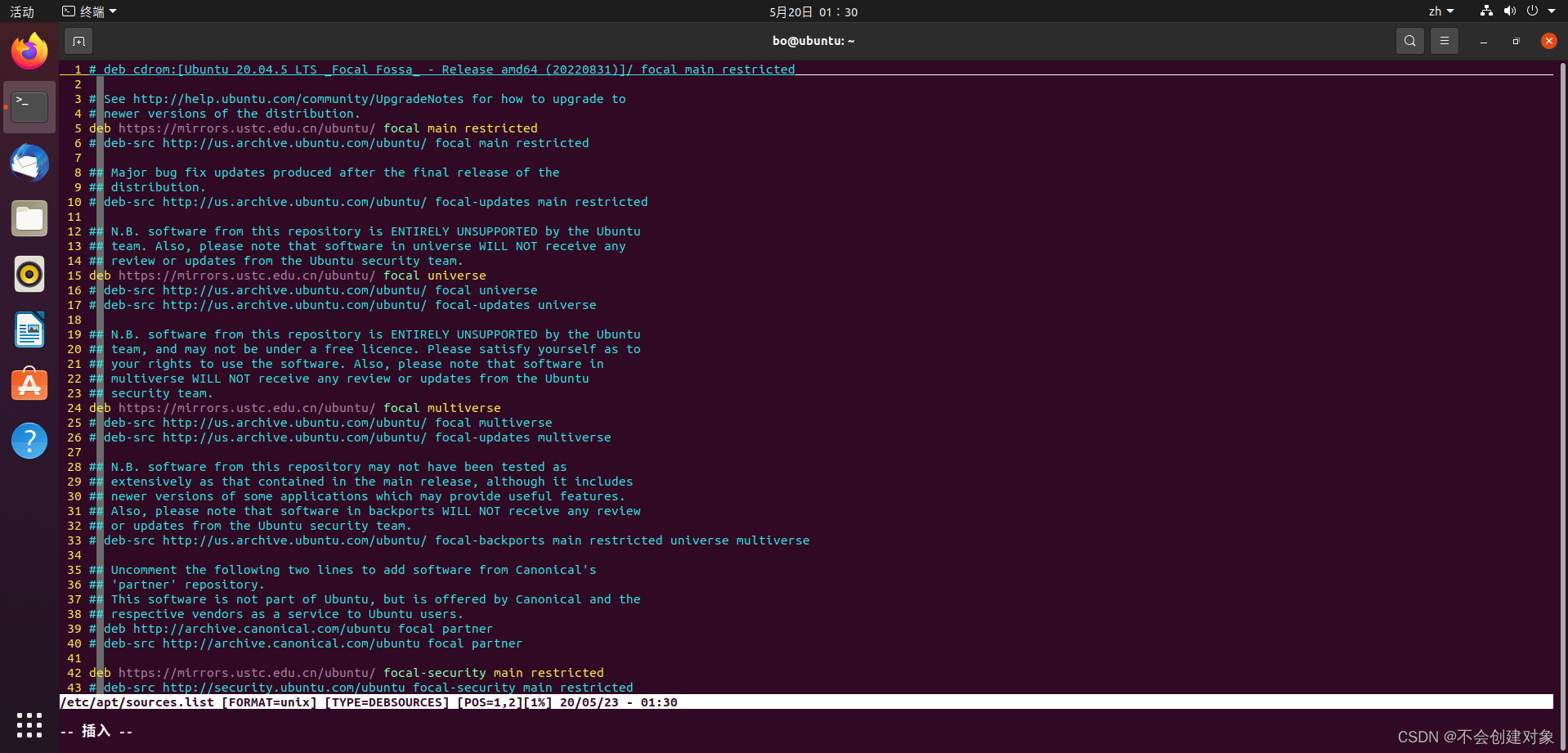

3. 打开kali,更新kali系统:

root@kali:~# apt-get update

4.安装volatility工具:

root@kali:~# apt-get install volatility

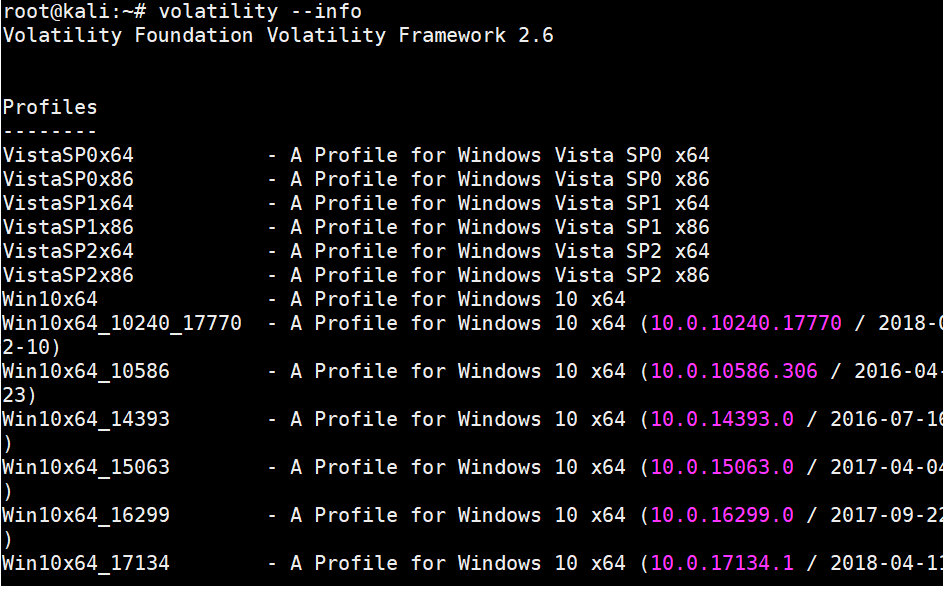

5. 查看模板:

root@kali:~# volatility --info

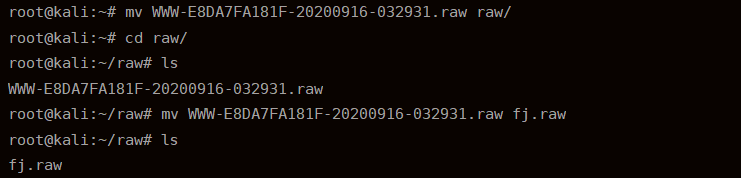

6. 上传取证的内存文件:

![]()

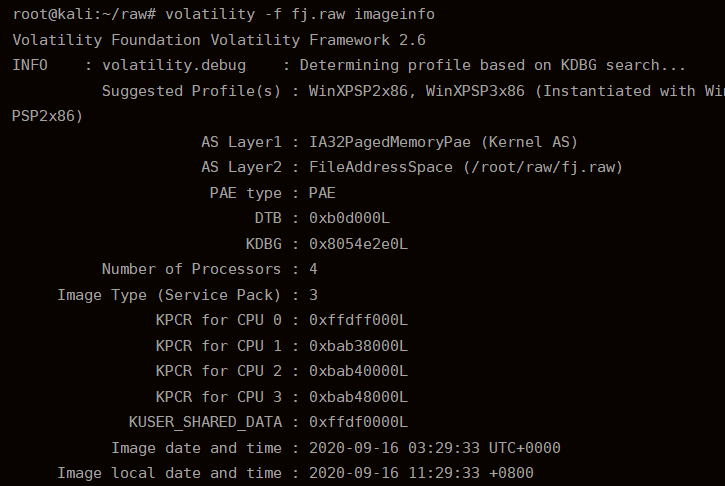

7. 查看raw文件版本等信息:

root@kali:~# volatility -f FJ-20200916-015930.raw imageinfo

判断此系统应该是windows xp的系统

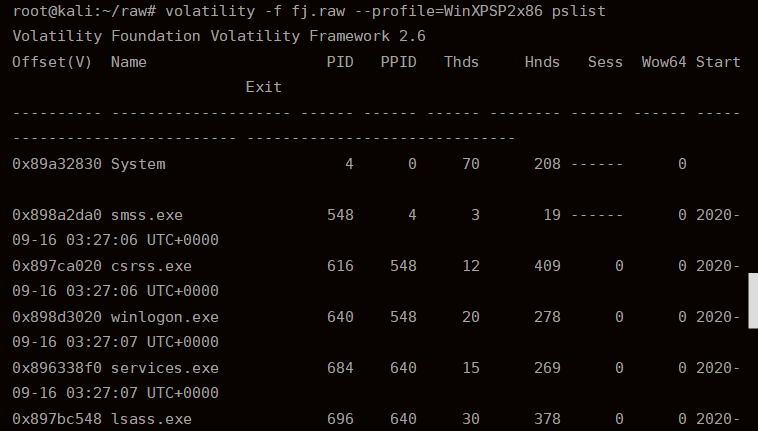

8.查看内存进程信息pslist (系统核心内容会被加载到内存中):

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 pslist

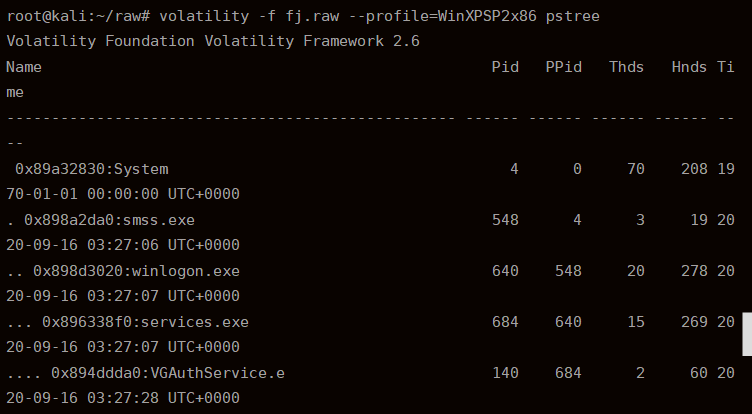

9. 以树状方法显示父进程、子进程信息,确定可疑进程信息:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 pstree

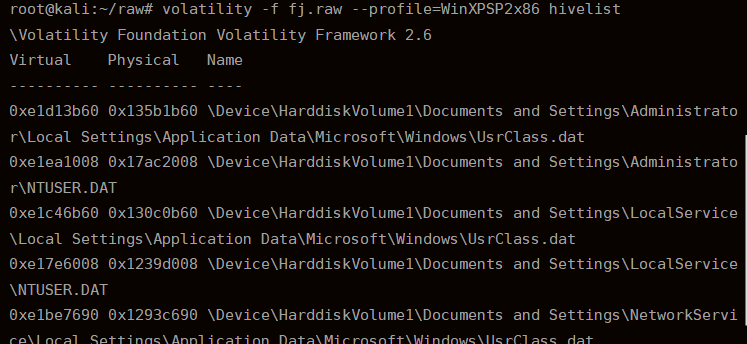

10. 查询内存中缓存的注册表信息(hivelist) 获取所有用户名、hash值 某些病毒会隐藏到注册表中:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 hivelist

加载到内存中,对应内存地址(划分空间)

0x8cffe008 内存虚地址(计算机寻址找的地址使用虚内存空间地址) 0x22f5e008 32位系统虚地址 64位系统内存地址比较长

11.查询出来的存在在内存中痕迹的软件信息:

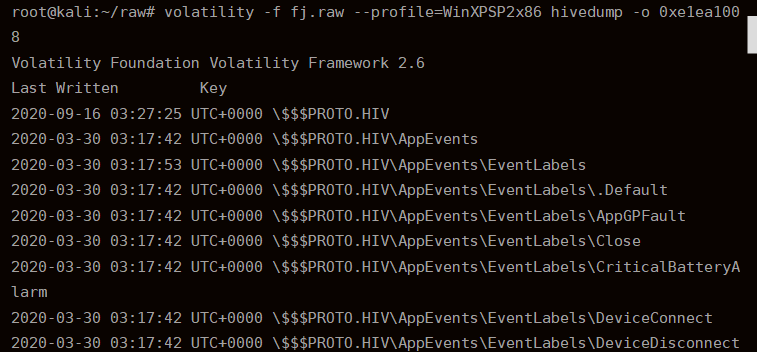

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 hivedump -o 0xe1ea1008

12. 查询注册表中的键值用户名(默认超级管理员都不能查看,但可以赋予自己权限,继承给子节点权限):

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 printkey -K "SAM\Domains\Account\Users\Names"

13. 当时登录用户:NetworkService LocalService 服务账号 Cookie 是最后一次登录的用户

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 printkey -K "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

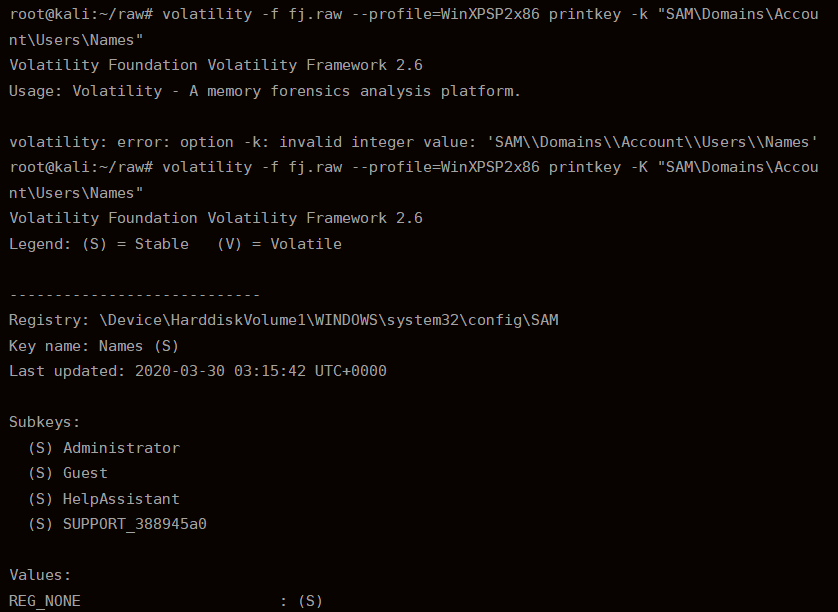

14. 进程列表物理内存位置,可以直接列出运行的进程,如果进程已经结束,会在Exit列显示日期和时间,表明进程已经结束:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 pslist

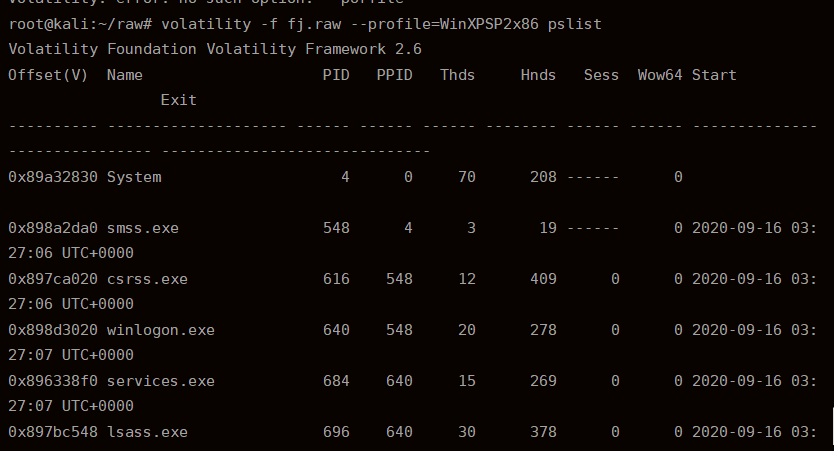

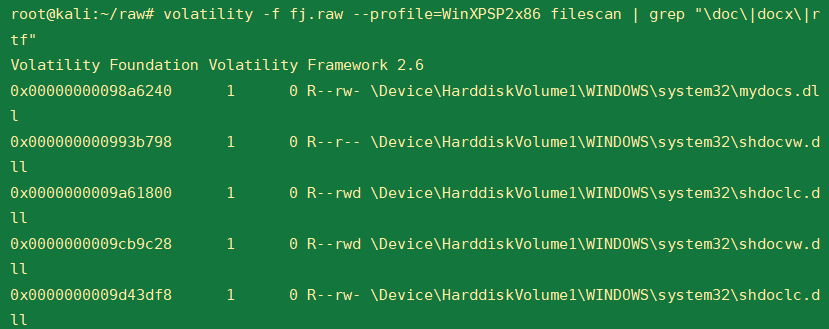

15. 扫描内存文件:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 filescan

16. 过滤:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 filescan | grep "\doc\|docx\|rtf"

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 filescan | grep "flag"

![]()

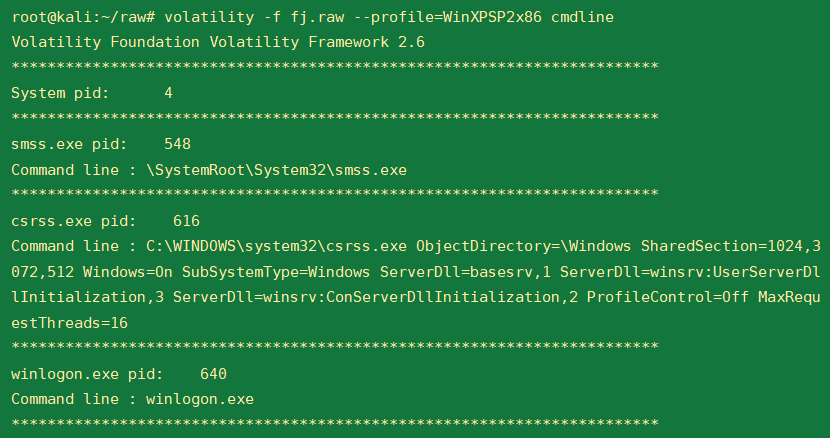

17. 查看内存中保留cmd命令使用情况:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 cmdline

18. 查看进程内存信息:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 memdump -p 1456 -D test dump

19. 提取字符串:

root@kali:~/raw# strings 1456.dmp > 1111.txt

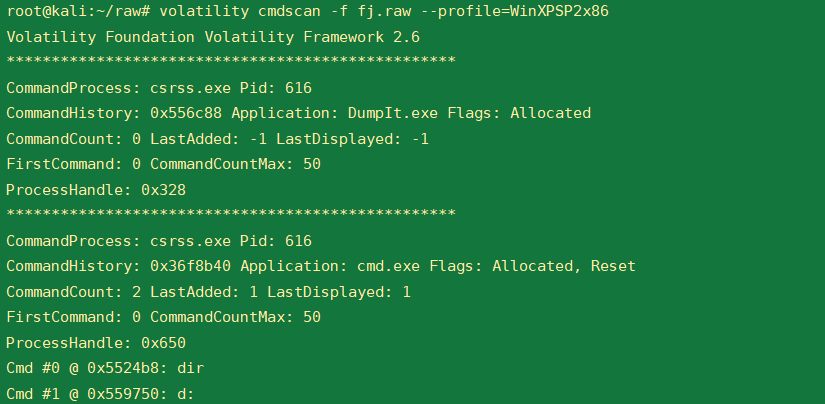

20. 查看命令行历史:

root@kali:~/raw# volatility cmdscan -f fj.raw --profile=WinXPSP2x86

21. 查看网络连接:

root@kali:~/raw# volatility netscan -f fj.raw --profile=WinXPSP2x86

不支持WinXPSP2x86

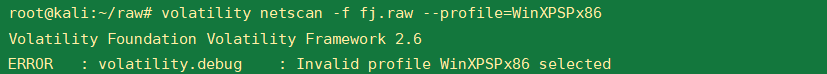

22. 查看网络连接:

root@kali:~/raw# volatility iehistory -f fj.raw --profile=WinXPSP2x86

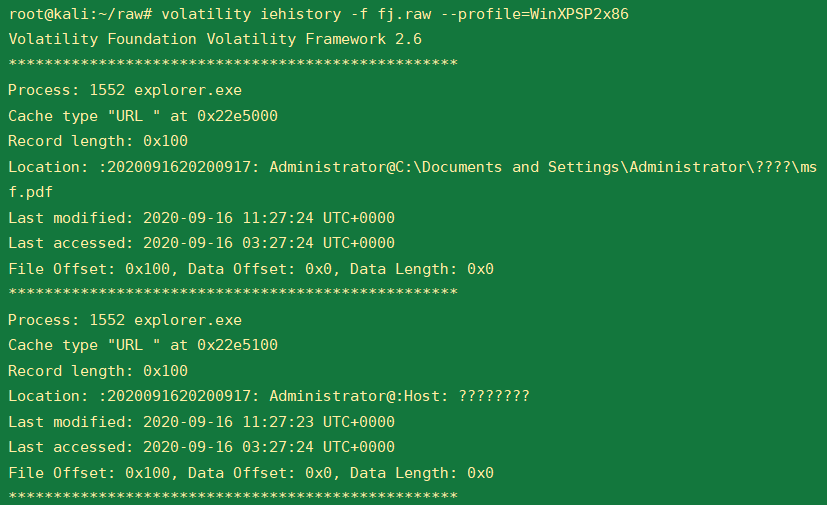

23. 列举缓存在内存中的注册表:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 hivelist

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 hashdump -y system -s SAM

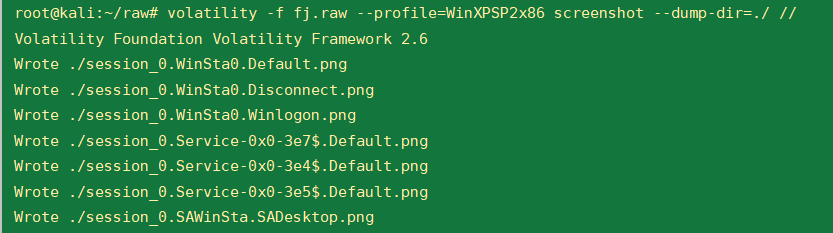

24. 查看截图:

root@kali:~/ raw# volatility -f fj.raw --profile=WinXPSP2x86 screenshot --dump-dir=./

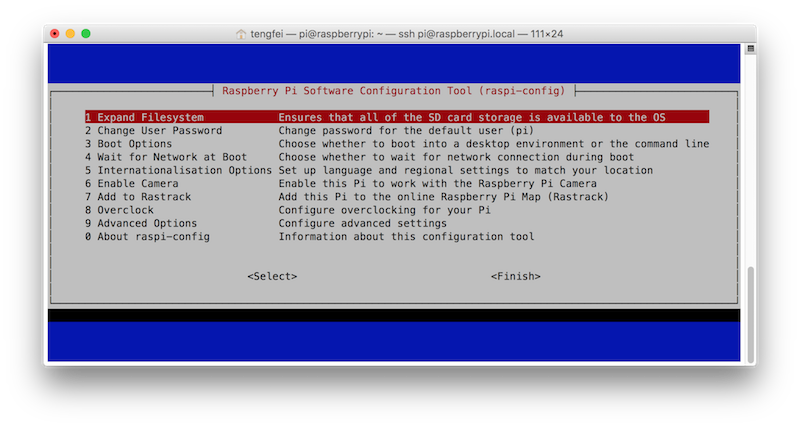

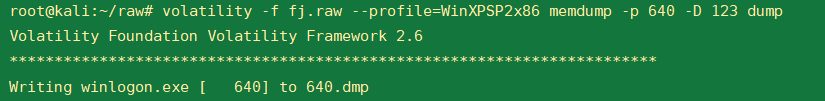

25.把进程588保存到123目录中:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 memdump -p 588 -D 123/

查看存放在内存中的数据:

root@kali:~/ raw# ls 123/

![]()

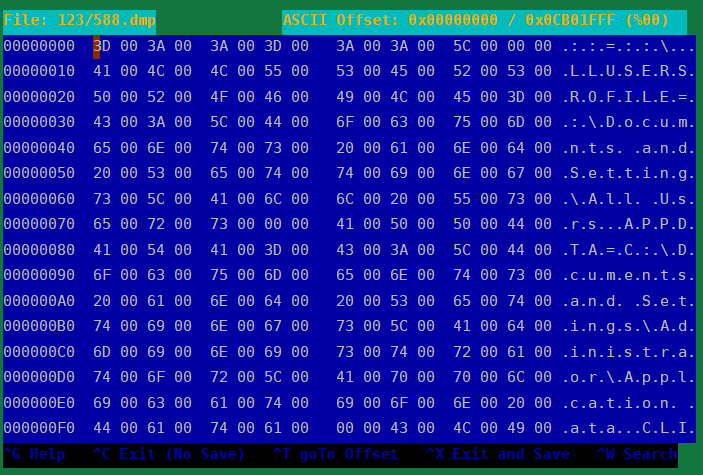

查看数据内容:

root@kali:~/raw# hexeditor 123/588.dmp

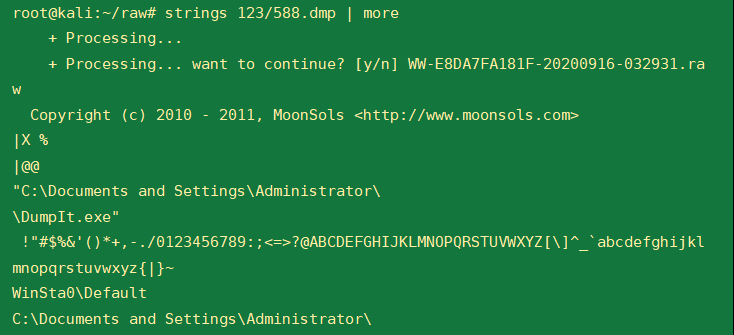

可能存放一些路径、系统函数调用、木马程序、恶意程序:

root@kali:~/raw# strings 123/588.dmp | more

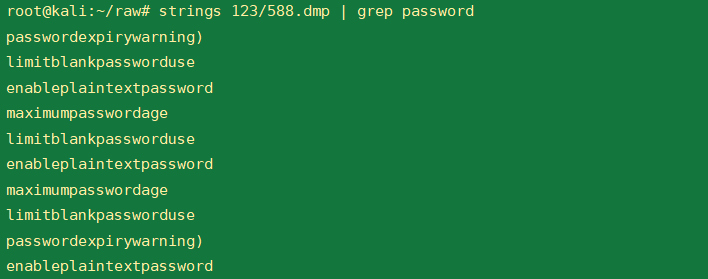

可能存在password关键字:

root@kali:~/raw# strings 123/588.dmp | grep password

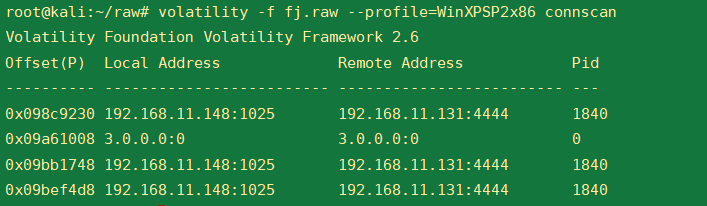

26. 查看已经建立的连接 64bit不支持:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 connscan

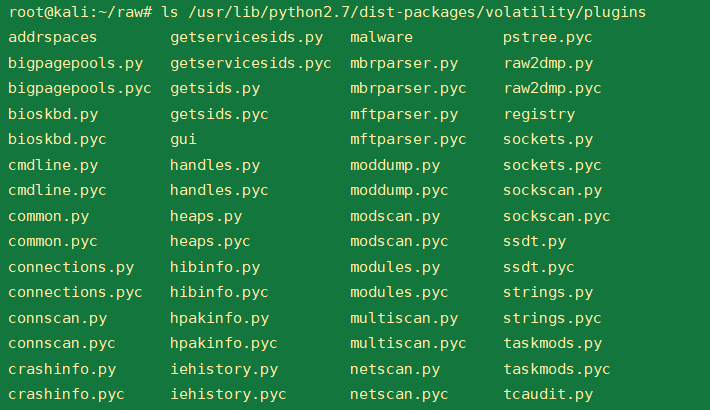

27. 查看插件的位置:

root@kali:~/raw# ls /usr/lib/python2.7/dist-packages/volatility/plugins

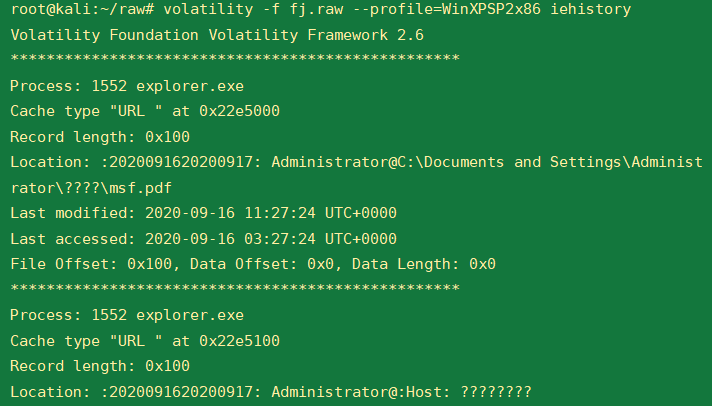

28. ie打开的文件信息、url,或者其他程序调用IE的都会被记录下来:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 iehistory

29. 提取hash值:

root@kali:~/raw# volatility -f fj.raw --profile=WinXPSP2x86 hivelist

插件:

firefoxhistory插件:目标系统上存在firefox,查询firefox的历史记录,需要外部扩展这样的插件

http://downloads.volatilityfoundation.org/contest/2014/DaveLasalle_ForensicSuite.zip

存放到 /usr/lib/python2.7/dist-packages/volatility/plugins/ 路径下

使用:

root@kali:~# volatility -f Cookie.raw --profile=Win7SP1x86 firefoxhistory //前提是先按照firefox

USN日志记录插件:

NTFS特性,用于跟踪硬盘状态的变化(不记录具体变化内容)

https://raw.githubusercontent.com/tomspencer/volatility/master/usnparser/usnparser.py

https://github.com/PoorBillionaire/USN-Journal-Parser 下载usnparser.py

存放到 /usr/lib/python2.7/dist-packages/volatility/plugins/ 路径下

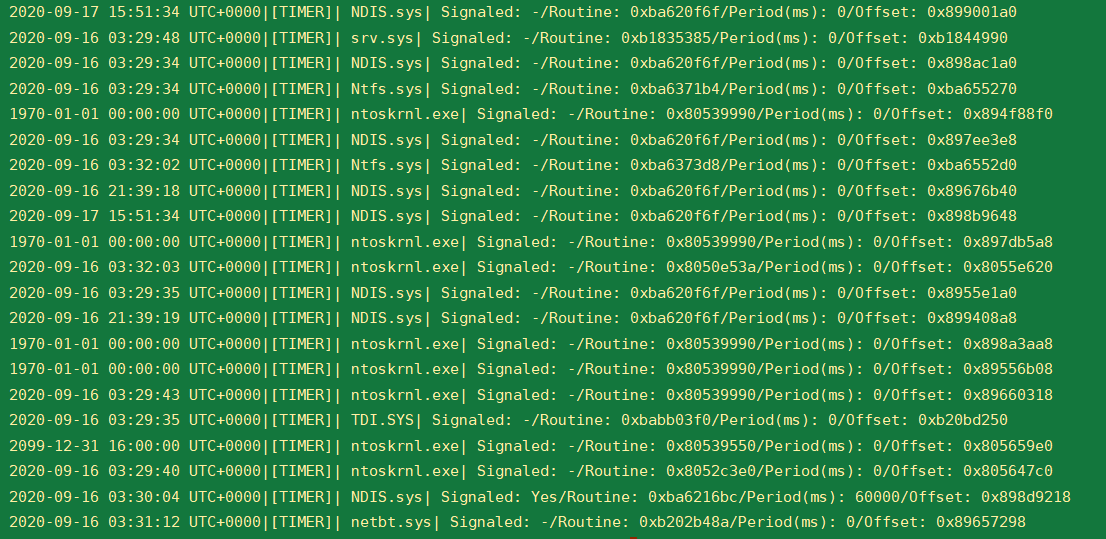

30. timeline插件:从多个位置手机大量系统活动信息(默认自带)

root@kali:~# volatility -f fj.raw --profile=WinXPSP2x86 timeliner

希望能给您提供帮助!