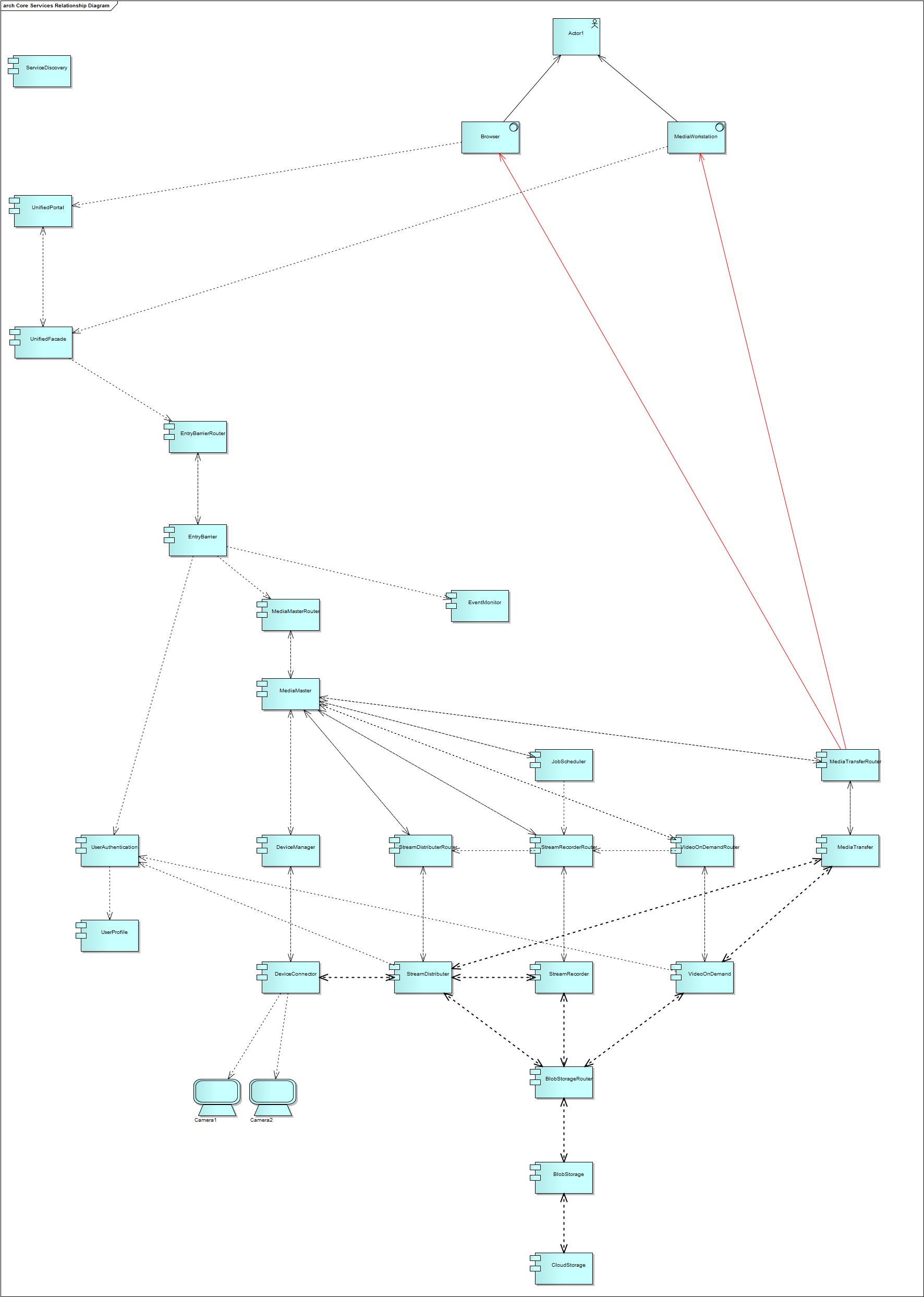

1、Session

2、验证码

YZM.ashx

<%@ WebHandler Language="C#" Class="YZM" %>using System;

using System.Web;public class YZM : IHttpHandler, System.Web.SessionState.IRequiresSessionState

{ public void ProcessRequest (HttpContext context) {

context.Response.ContentType = "image/JPEG";

using (System.Drawing.Bitmap bitImage = new System.Drawing.Bitmap(130, 100))

{

//设置画布

using (System.Drawing.Graphics g = System.Drawing.Graphics.FromImage(bitImage))

{//随机数字

Random my_random = new Random();

int num_01 = my_random.Next(100);

int num_02 = my_random.Next(100); int result = num_01 + num_02;

string num_string01 = num_01.ToString();

string num_string02 = num_02.ToString();

string result_string = result.ToString();

//保存到服务器的sessionid中

HttpContext.Current.Session["YZM"] = result_string;

//设置文字

g.DrawString(num_string01 +"+"+ num_string02+"?", new System.Drawing.Font("宋体", 20), System.Drawing.Brushes.Red, new System.Drawing.PointF(0, 0));

//保存到输出流中

bitImage.Save(context.Response.OutputStream, System.Drawing.Imaging.ImageFormat.Jpeg);

}

}

} public bool IsReusable {

get {

return false;

}

}}

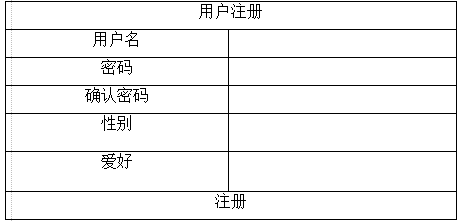

YZM.aspx

<form id="form1" runat="server">

<div>

<%--单击刷新验证码--%>

<img src="YZM.ashx" alt="请输入验证码" onclick="this.src='YZM.ashx?aaa='+new Date()" />

</div>

<asp:TextBox ID="TextBox1" runat="server" text=""></asp:TextBox>

<asp:Button ID="Button1" runat="server" onclick="Button1_Click" Text="Button" />

</form>

3、http协议

4、按钮实现标哥行删除效果 超链接提交表单

5、web开发原则

6、XSS漏洞

label类似控件:Literal控件,如果 属性中text的值为<a rel="nofollow noopener noreferrer" href="www.baidu.com">hah</a>可以会被嵌入链接,

可以设置mode属性为Encode

7、虚拟目录~ :ASP.net中使用,始终在应用程序根目录下开始

到此这篇关于ASP.NET笔记之Session、http、web开发原则、xss漏洞的详细介绍就介绍到这了。真挚的相聚,是分别之后那种默默的怀念和苦苦的等候。更多相关ASP.NET笔记之Session、http、web开发原则、xss漏洞的详细介绍内容请查看相关栏目,小编编辑不易,再次感谢大家的支持!