沿途的风景美不胜收,真是让人流连忘返。人生就像一场旅行,不知道在下一站邂逅什么样的人,发生怎么样的故事!

受影响系统:

Microsoft Windows XP SP2

Microsoft Windows Vista

Microsoft Windows Server 2003 SP2

Microsoft Windows Server 2003 SP1

Microsoft Windows 2000SP4

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 25974

CVE(CAN) ID: CVE-2007-2228

Microsoft Windows是微软发布的非常流行的操作系统。

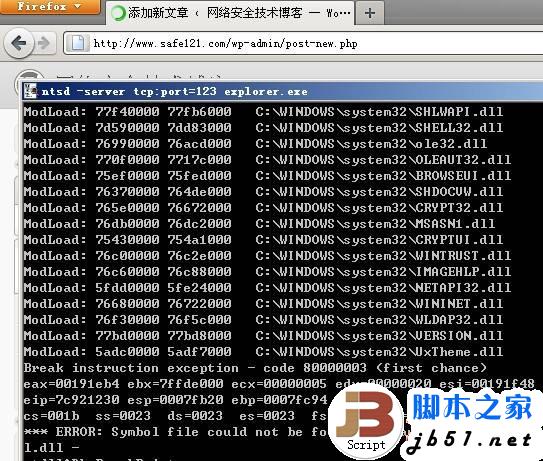

Windows系统在处理RPC认证时存在漏洞,远程攻击者可能利用此漏洞导致系统拒绝服务。

漏洞具体存在于RPC运行时库rpcrt4.dll解析RPC级认证消息期间。在解析认证类型为NTLMSSP且认证级别为PACKET的报文时,如果验证尾部签名被初始化为0而不是标准的NTLM签名,就会出现无效的内存引用。成功利用这个漏洞可能导致RPC服务及整个操作系统崩溃。

<*来源:ZDI (http://www.zerodayinitiative.com/)

链接:http://secunia.com/advisories/27153/

http://marc.info/?l=bugtraq&m=119205438510634&w=2

http://secunia.com/advisories/27134/

http://www.us-cert.gov/cas/techalerts/TA07-282A.html

http://www.microsoft.com/technet/security/Bulletin/MS07-058.mspx?pf=true

*>

建议:

--------------------------------------------------------------------------------

临时解决方法:

* 在防火墙处阻止以下内容:

UDP端口135、137、138、445;TCP端口135、139、445、593

端口号大于1024的端口上的所有非法入站通信

任何其他特殊配置的RPC端口

* 使用个人防火墙。

* 在支持高级TCP/IP过滤功能的系统上启用此功能。

* 通过在受影响的系统上使用IPSec来阻止受影响的端口。

厂商补丁:

Microsoft

---------

Microsoft已经为此发布了一个安全公告(MS07-058)以及相应补丁:

MS07-058:Vulnerability in RPC Could Allow Denial of Service (933729)

链接:http://www.microsoft.com/technet/security/Bulletin/MS07-058.mspx?pf=true

以上就是微软 Windows RPC 认证远程拒绝服务漏洞 。除了少许的天份之外,大多是靠努力得来的“三分天才,七分努力。”是成功不变的法则,一个不愿或不肯努力的人,比起原地踏步,还要糟糕,所以要好好把握一分一秒的时刻,作为迈向下一步的准备,如此才能扎实稳固。更多关于微软 Windows RPC 认证远程拒绝服务漏洞 请关注haodaima.com其它相关文章!