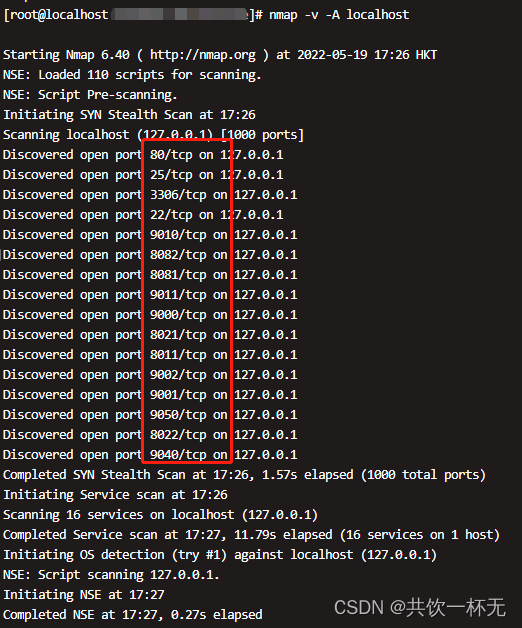

nmap工具检测开放端口

Nmap是Network Mapper的简称。Nmap是一款免费、开源的网络发现和侦察工具。Nmap可以扫描网络中的处于活动状态的主机、开放端口、操作系统版本和服务检测以及执行隐匿方式的信息扫描。安装方式如下:

#yum安装 yum -y install nmap #rpm包安装 rpm -ivh nmap-4.11-1.1.x86_64.rpm

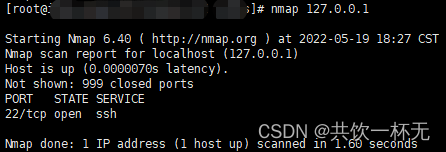

查看开放端口情况:

#查看本机开放端口信息(也可以查看其他ip) nmap 127.0.0.1

nmap 127.0.0.1 查看本机开放的端口,会扫描所有端口。

⚠️该工具查询开放端口情况,对阿里云服务器失效,只能查看到一个22端口。

Nmap的扫描参数

- -p:扫描指定的端口

- -A:使用进攻性扫描

- -sV:指定让Nmap进行版本侦测

- -F:扫描100个最有可能开放的端口

- -v:显示冗余信息,扫描时显示细节

- -iL:从文件中导入目标主机或目标网段

- -sn:仅进行主机发现,不进行端口扫描

- – exclude:所接的主机或网站不进行扫描

- -sL:仅列举指定目标的IP,不进行主机发现

- –system-dns:指定使用系统的DNS服务器

- –excludefile:导入文件中的主机或网段不进行扫描

- -n/-R:-n表示不进行DNS解析;-R表示进行DNS解析

- -sU:使用UDP扫描的方式确定目标主机的UDP端口状态

- -Pn:将所有指定的主机视作已开启,跳过主机发现的过程

- -T4:指定扫描过程使用的时间

#有6个级别,等级越高速度越快,也容易被检测和屏蔽,建议使用T4

一般扫描命令格式:nmap + 扫描参数 + 目标地址或网段

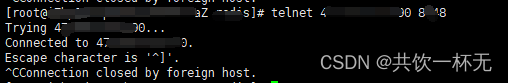

telnet查看端口是否开放

命令规则:telnet ip 端口

出现如下内容表示可以连接

如果服务器没有telnet工具,可以执行如下命令安装:

yum -y install telnet.x86_64

curl查看链接端口是否开放

命令规则:curl http:ip:端口

出现响应表示可以正常访问。

nc(netcat)命令来查看远程 Linux 系统中某个端口是否开启

nc 即 netcat。netcat 是一个简单的 Unix 工具,它使用 TCP 或 UDP 协议去读写网络连接间的数据。

它被设计成为一个可信赖的后端工具,可被直接使用或者简单地被其他程序或脚本调用。

与此同时,它也是一个富含功能的网络调试和探索工具,因为它可以创建你所需的几乎所有类型的连接,并且还拥有几个内置的有趣功能。

netcat 有三类功能模式,它们分别为连接模式、监听模式和隧道模式。

nc(netcat)命令的一般语法:

nc [-options] [HostName or IP] [PortNumber]

在下面的例子中,我们将检查远程 Linux 系统中的 22 端口是否开启。

[root@zjq zjq666]# nc -zvw3 121.xxx.234.456 8848 Ncat: Version 7.50 ( https://nmap.org/ncat ) Ncat: Connected to 121.xxx.234.456:8848. Ncat: 0 bytes sent, 0 bytes received in 0.01 seconds.

命令参数详解:

- nc:即执行的命令主体;

- z:零 I/O 模式(被用来扫描);

- v:显式地输出;

- w3:设置超时时间为 3 秒;

- 121.xxx.234.456:目标系统的 IP 地址;

- 8848:需要验证的端口。

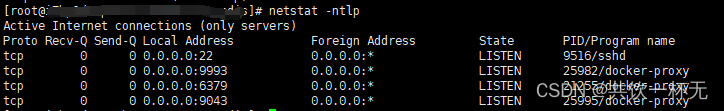

netstat 工具查看已启用端口

命令如下:

netstat -ntlp

可以查询端口使用情况,避免端口冲突。

到此这篇关于linux查看服务器开放的端口和启用的端口五种方式的文章就介绍到这了,更多相关linux查看服务器端口内容请搜索好代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持好代码网!