生活就像一望无际的大海,友情则是大海中的浪花,大海有了浪花更美丽,生活有了友情更甜蜜。

或许你会这样问——Cain不是用来嗅探的吗?怎么能用来还原加密后的密码?

没错!今天偶然发现Cain在渗透过程中还有一个不错的使用技巧,就是用来还原你从管理员电脑里拿来的flashfxp里的密文,大家都知道向任何地方提交登陆信息都是要以明文形式提交的,不然服务器或者网站根本无法识别,这个就相当于我们以前说过的网马解密,网马要在你的机器上运行,在进入你机器的同时就要进行还原,把自己千变万化的加密还原为最基础的网页代码,这样你的IE才能将它识别并运行,Flashfxp也是如此。

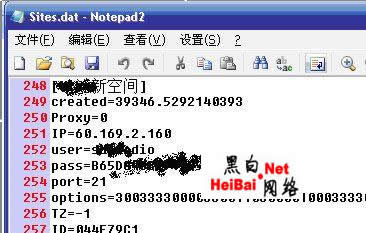

让我们一起来看看flashfxp的加密密文,flashfxp的连接记录保存在Stats.dat这个文件里

我们打开我本机的Stats.dat看看

大家都看到

IP:60.169.2.160

User=sXXXXdio

Pass=….一堆密文

或许大家会说——既然又了配置文件直接连接上ftp得到webshell就好了啊。干吗还要浪费时间去拿这个密码?没又渗透经验的人肯定是如此啦。换个思路。如果这个管理员的FTP密码是服务器的密码呢?或者这个密码就是域名管理的密码呢?很多时候网站的密码都是统一的。而且都是有规律的,甚至会被以明文形式保存在服务器或者管理员的电脑、或者OA办公网络的某个高层管理的电脑里。

如果在渗透过程中能得到一个明文的密码,对于掌握管理员的密码命名习惯是很有帮助的!不多废话,具体实不实用、好不好用——谁用谁知道!现在打开我们亲爱的渗透利器——Cain。

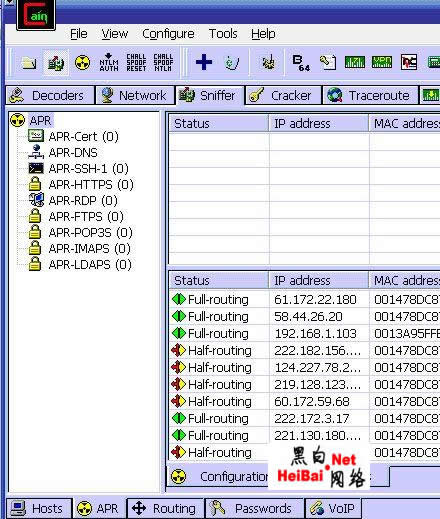

首先选择网卡,点那个设置。

确定后按那个Snifer进行嗅探,右键扫描下局域网

然后按左下角黄色的ARP

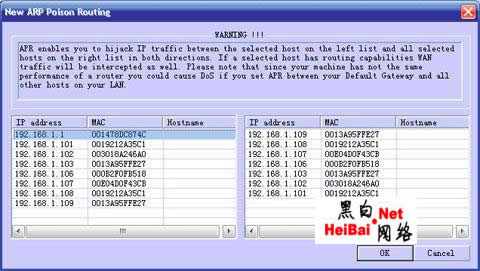

再点上面的蓝色加号,添加要进行嗅探的机器

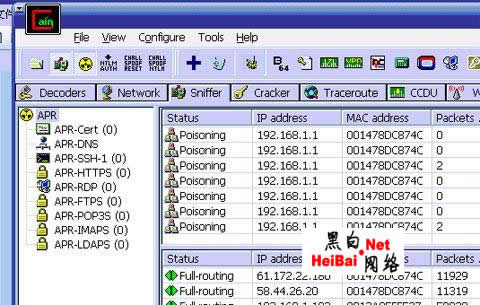

左边选你的路由器地址。右边建议全选。或者选你自己IP就行。这里我全选。然后确定,再点下这里的黄色辐射图标可就开始嗅探了。

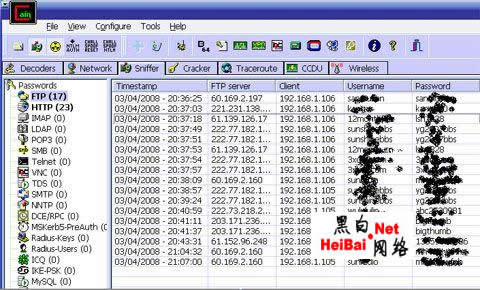

进入password子页面,就是嗅探出来的密码页面。开始是空的。这个时候我们本机开启flashfxp进行连接。然后查看下我们连接后Cain嗅探结果:

到这里我们就可以看到我们刚才的密码在flashfxp登陆ftp的时候被还原成了明文,得到明文后具体如何利用,就看大家的能力了,思路要灵活哦!这个密码可能不只是管理员QQ或者邮箱的密码,也可能是服务器的密码,也可能是域名管理密码,甚至是网站数据库连接密码…

本文用cain还原加密后的ftp密码 到此结束。让珊瑚远离惊涛骇浪的侵蚀吗?那无异是将它们的美丽葬送。小编再次感谢大家对我们的支持!